Salah satu kegunaan Cloudflare saat ini yang paling banyak digunakan oleh perusahaan dan individu adalah menyembunyikan alamat IP dari sebuah server. Hal ini bisa dilakukan hanya cukup dengan mengaktifkan fitur proxy yang disediakan oleh Cloudflare. Ketika fitur tersebut diaktifkan, otomatis setiap request akan melalui Cloudflare terlebih dahulu, setelah itu baru diteruskan ke server milik pengguna mereka. Namun untuk beberapa kasus, sebenarnya kita bisa mencari tau IP yang berlindung di balik Cloudflare, menggunakan DNS Historical Record.

Gathering Information

Ini adalah proses pertama yang harus dilakukan. Pertama kali yang saya dan teman saya lakukan adalah mencari tau CMS apa yang digunakan website tersebut dan list subdomain yang aktif dan bisa diakses. Karena domain utamanya hanyalah sebuah website yang menggunakan blogger, kemudian kami menemukan 1 buah subdomain yang menggunakan suatu CMS yang familiar dan kelihatannya tak lagi ter-urus.

Untuk mulai melakukan scanning, hal pertama kali yang harus kami lakukan adalah menemukan “Real IP” server yang digunakan. Saat itu website ini menggunakan cloudflare dan juga sudah mengaktifkan CloudFlare WAF (Web application firewall). Jadi otomatis untuk setiap request akan melewati Cloudflare terlebih dahulu.

Mencari IP dibalik Cloudflare

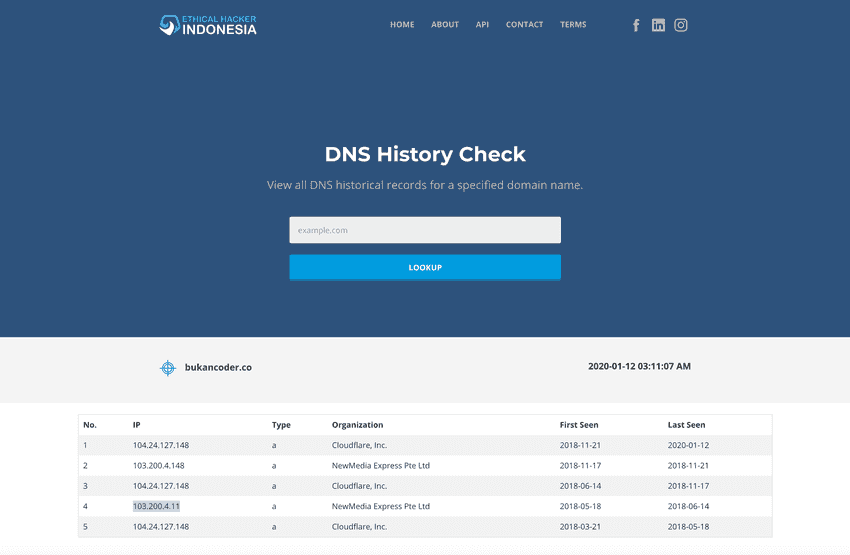

Untuk mencari tau IP sesunggunya yang digunakan kita bisa menggunakan “DNS History Check“. Tool ini nantinya akan memberikan kita daftar dns yang pernah digunakan oleh suatu domain. Untuk mencari tau dns historical data bisa menggunakan tools yang sudah saya buat dan bisa diakses melalui tools.hack.co.id/dns.

Itu adalah contoh IP sesungguhnya yang digunakan oleh Bukan Coder bisa diketahui dari dns historical data atau dns record history. 103.200.4.11 adalah IP sesungguhnya yang digunakan oleh Bukan Coder, dan ketika diakses, gotchaaa.

Bypass WAF by Cloudflare

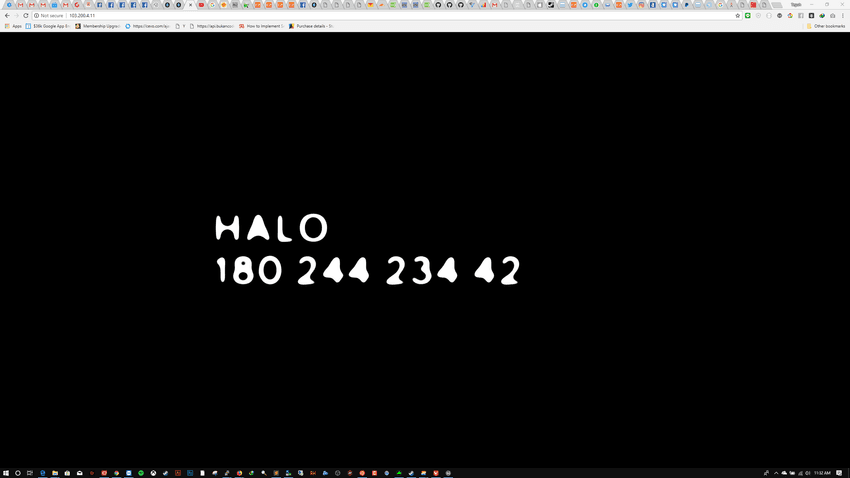

Karena disini kita sudah mengetahui IP sesungguhnya yang digunakan maka kita bisa langsung mengganti Hosts File, agar setiap request langsung ke IP tersebut, tidak lagi melewati Cloudflare.

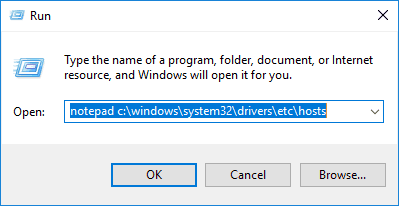

Lokasi file hosts

Windows : c:\Windows\system32\drivers\etc\hostsLinux : /etc/hostsMacOS : /etc/hostsKarena ketika menulis artikel ini saya sedang menggunakan Windows, berikut cara untuk mengganti file hosts di Windows. Klik menu start – Ketik Run dan paste text berikut ini :

notepad c:\windows\system32\drivers\etc\hostsKemudian tambahkan line IP dan website yang ingin di bypass. Maka hasilnya akan seperti ini :

# Copyright (c) 1993-2009 Microsoft Corp.

#

# This is a sample HOSTS file used by Microsoft TCP/IP for Windows.

#

# This file contains the mappings of IP addresses to host names. Each

# entry should be kept on an individual line. The IP address should

# be placed in the first column followed by the corresponding host name.

# The IP address and the host name should be separated by at least one

# space.

#

# Additionally, comments (such as these) may be inserted on individual

# lines or following the machine name denoted by a '#' symbol.

#

# For example:

#

# 102.54.94.97 rhino.acme.com # source server

# 38.25.63.10 x.acme.com # x client host

# localhost name resolution is handled within DNS itself.

# 127.0.0.1 localhost

# ::1 localhost

103.200.4.11 bukancoder.coPercobaan

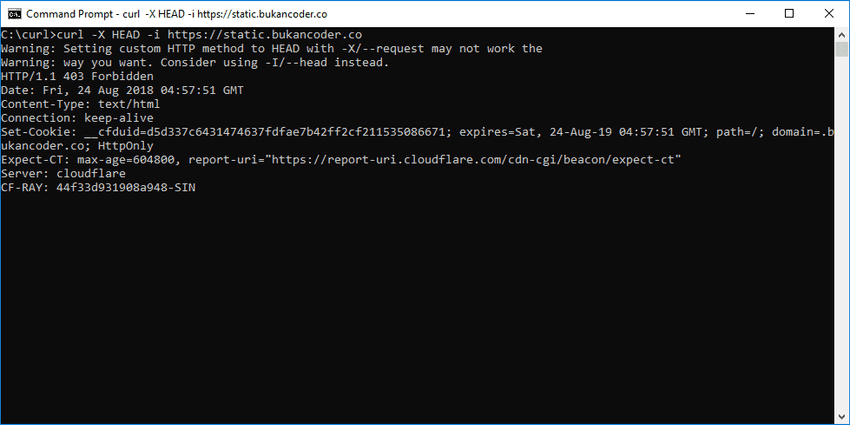

Sebelum melakukan percobaan ini saya akan mengembalikan file hosts seperti semula, dan ketika melakukan request hasilnya akan seperti ini :

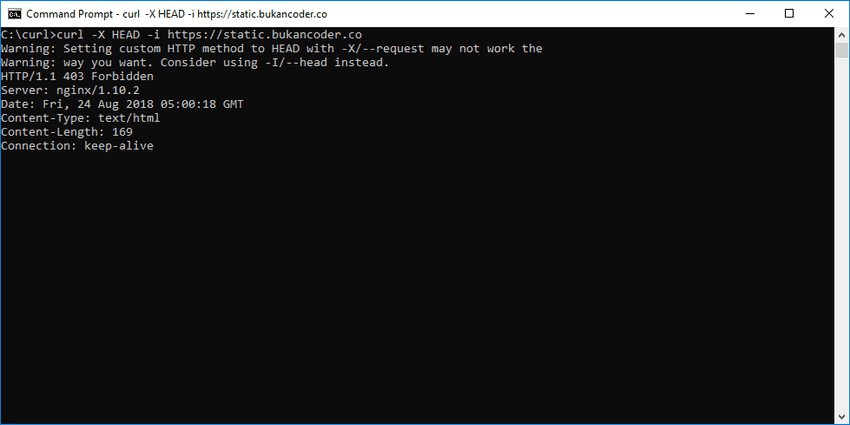

Setelah itu saya akan kembali mengganti file hosts agar setiap request langsung ke IP sesungguhnya yang berada dibalik CloudFlare. Berikut hasilnya :

Jadi untuk sekedar melewati WAF dari CloudFlare bukanlah sesuatu yang sulit jika kita sudah mengetahui IP sesungguhnya yang digunakan oleh suatu website. Jadi bisa disimpulkan juga jika menggunakan 1 WAF masih belum cukup jika hanya mengandalkan CloudFlare.

Sekian dari saya dan semoga bermanfaat.