Semenjak WhatsApp mengumumkan kebijakan privasi mereka yang terbaru, ramai orang memberikan reaksi yang memperlihatkan mereka marah dan juga kecewa. Kemudian juga memberikan dampak yang luar biasa terhadap Signal, pengguna mereka langsung melonjak dalam waktu singkat. Berdasarkan Google Play, Signal saat ini memiliki pengguna aktif lebih dari 50 juta pengguna.

Saya pengguna Signal yang sudah cukup lama, kemarin juga ikut menyarankan banyak orang untuk berpindah ke Signal. Tapi untuk menjawab keraguan saya sendiri, saya kemudian memutuskan untuk memeriksa aplikasi Signal yang saya gunakan setiap hari. Di artikel ini, akan saya berikan hasil yang saya dapatkan setelah melakukan pemeriksaan terhadap aplikasi Signal Desktop untuk MacOS.

MacOS version : MacOS Big Sur (11.1)Signal for Desktop version : v1.39.6Jika kamu menggunakan Signal Desktop, kamu akan menemukan lokasi tempat Signal menyimpan data mereka di direktori berikut :

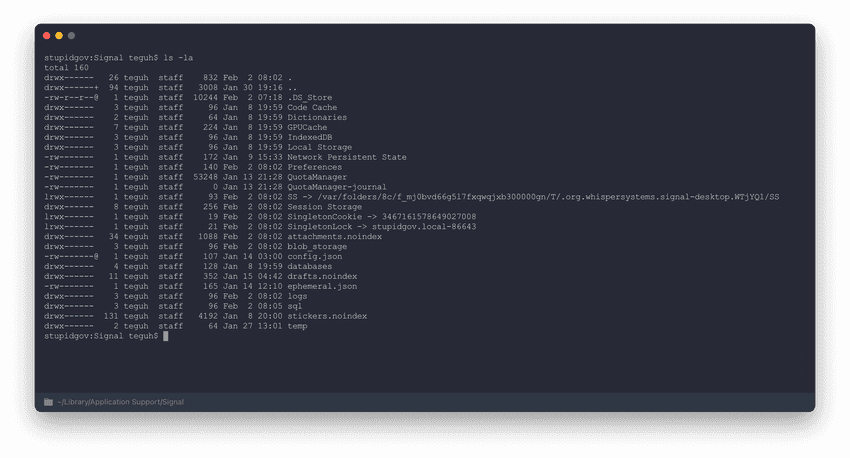

MacOS : /Users/username/Library/Application Support/SignalWindows : C:\Users\username\AppData\Roaming\SignalSelanjutnya di direktori tersebut kamu akan menemukan file dan juga direktori seperti berikut :

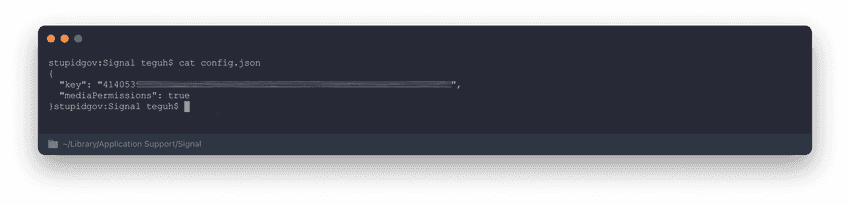

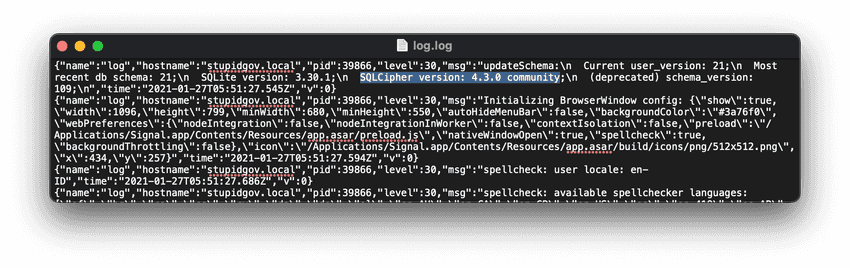

SQLite DB : /Users/username/Library/Application Support/Signal/sql/db.sqliteSQLCipher Key : /Users/username/Library/Application Support/Signal/config.jsonBuka file log.log pada direktori /Users/username/Library/Application Support/Signal/logs/ untuk memeriksa versi SQLCipher yang digunakan.

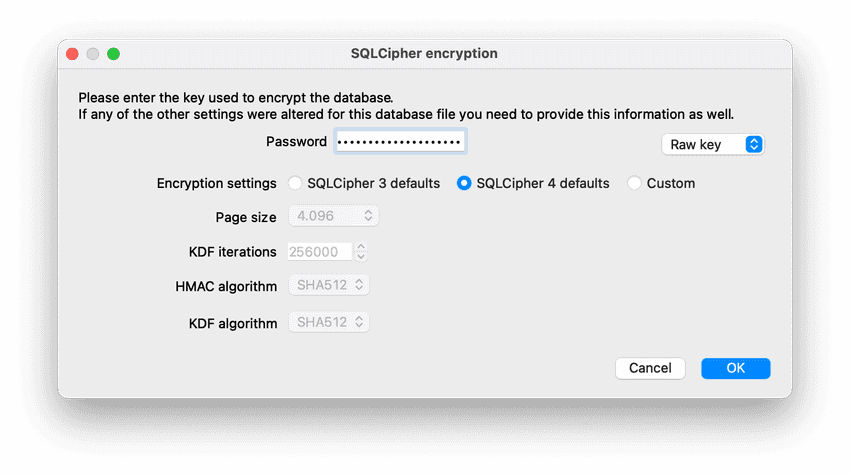

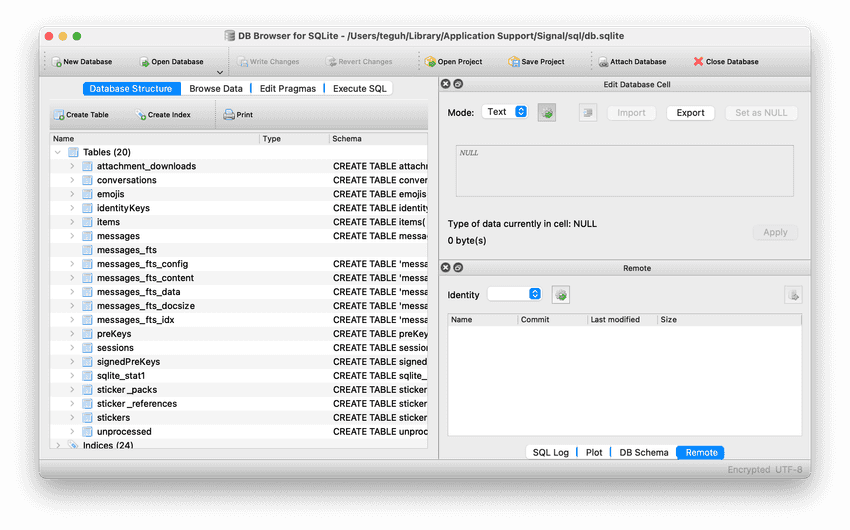

Lanjutkan dengan download SQLite DB Browser. Setelah selesai install, buka file db.sqlite di direktori sql menggunakan SQLite DB Browser. Akan muncul tampilan seperti berikut ini :

Pada opsi encryption settings, pilih SQLCipher 4 defaults. Lalu pada opsi password, pilih raw key kemudian masukkan raw key yang ada di file config.json tadi. Setelah klik ok, kita akan mendapatkan tampilan seperti berikut ini :

Database Structure :

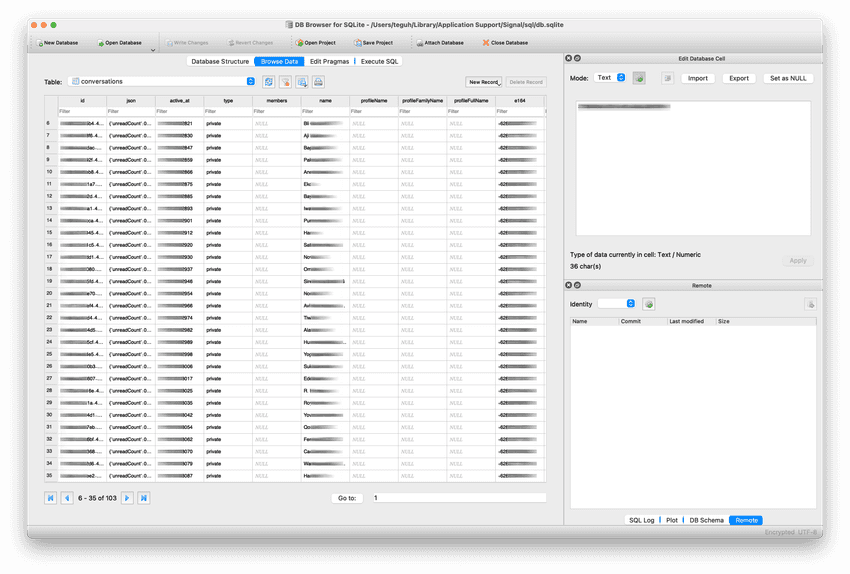

List Kontak :

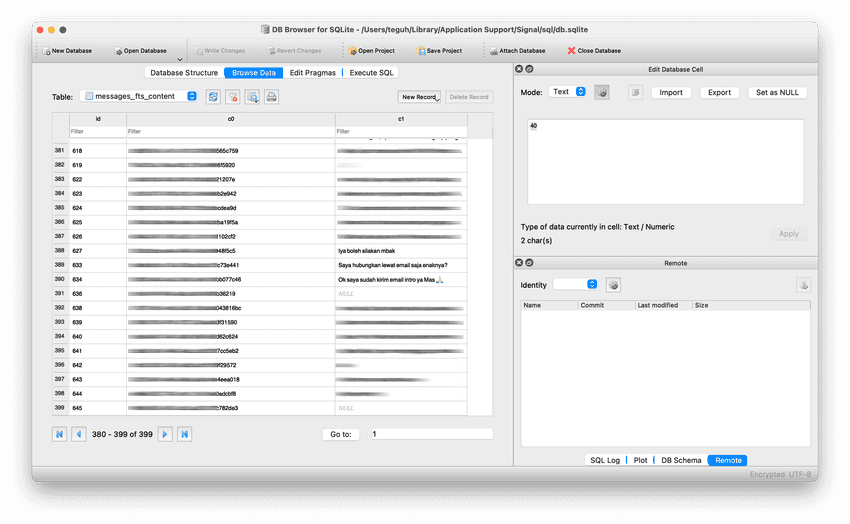

Chat History :

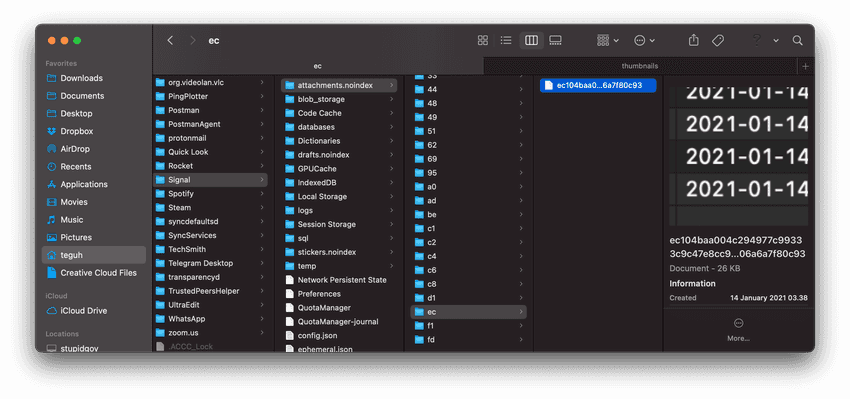

Kita juga bisa mengakses attachments yang berisi sekumpulan file gambar, audio dan juga video yang pernah kita terima atau kita kirimkan, termasuk yang sudah dihapus. Semua file tersebut ada di direktori attachments.noindex.

Informasi data bersumber dari Signal Desktop yang bisa diekstrak :

- List Kontak

- Chat History

- Call History

- Device Settings (Device ID, region code dll)

- Attachments (Foto, video, audio, dokumen dll)

- dllWell, semoga saja ini cuma berlaku untuk Signal versi desktop ya. Kalau yang versi mobile juga begini, Inna Lillahi. Kita tunggu aja update dari Signal untuk versi desktop, semoga kedepannya mereka lebih baik dalam menangani database encryption.

"Database encryption is great, until you mismanage keys" - Nathaniel Suchy

Sekian dari saya, terima kasih :)

Referensi : https://www.bleepingcomputer.com/news/security/signal-desktop-leaves-message-decryption-key-in-plain-sight/